1 概況

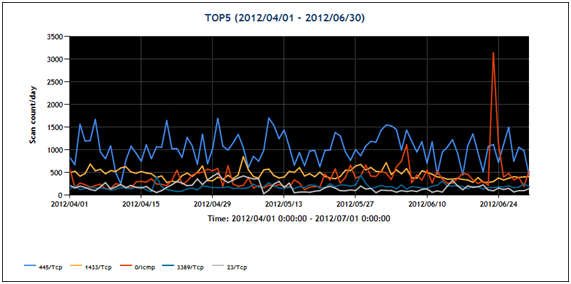

JPCERT/CCでは、インターネット上に複数のセンサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類しています。脆弱性情報、マルウエアや攻撃ツールの情報などを参考に分析することで、攻撃活動や準備活動の補足に努めています。図1は期間中の宛先ポート番号TOP5の変化を示したものです。今期は、Windowsや、サーバ上で動作するプログラムが使用する445/TCPや1433/TCP、Windowsのリモート管理やアクセスに使用するリモートデスクトップ3389/TCP宛へのパケットが多く観測されています。また、Linuxのリモートアクセスで広く使われている22/TCPや、23/TCP宛のパケットは、Windowsを対象としたパケット数と比較すると数は減りますが、TOP10の間に含まれています。

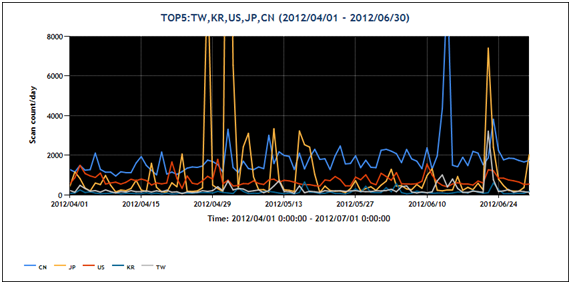

図2は期間中のパケット送信元地域TOP5の変化を示したものです。センサーの観測状況では、中国を送信元地域としたパケットが多数観測されました。また、送信元地域が中国と推測されるパケットの多くは、複数のポート番号に対して同一発信元から短時間に連続してパケット送信される特徴が見られました。

クリックすると拡大されます

クリックすると拡大されます

2 注目された現象

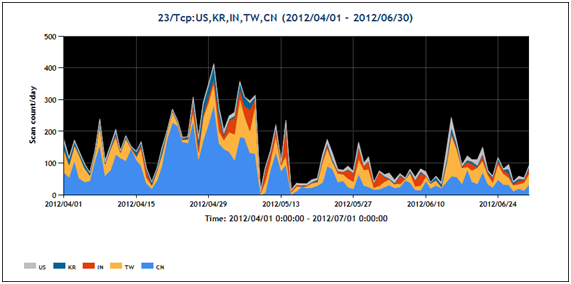

2.1 23/TCP 宛のパケットの増減23/TCPを宛先ポートとしたパケットは、2011年12月上旬から変動を繰り返しています。今期は図3のとおり増減を繰り返しつつ、韓国や中国、台湾などの地域からパケットが観測されています。

これは、Telnetを待ち受けるサーバを搭載した組込機器を対象としたパケットと思われます。そうした製品が国外では少なからず使用されているようです。送信元IPアドレスでは、Webカメラやルータなどのネットワーク機器が動作しています。機器本来の目的からすると、23/TCP宛にパケットを送る必要はありません。

攻撃者は該当IPアドレスで動作するネットワーク機器を攻略しマルウエアに感染させ、管理下に置きます。機器利用者は、意図せず第三者に対してパケットを送信していると考えられます。

クリックすると拡大されます

2.2 3389/TCP 宛のパケットの増加

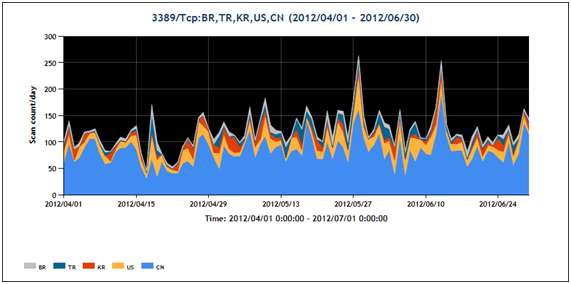

3389/TCPを宛先ポートとしたパケットは、2011年7月から変動を繰り返しながらも増加した状態が続いています。今期は図4の通り、5月1日頃から増加した状態が続いています。

3389/TCP宛へのパケットの観測数は、マルウエアMortoとその亜種に関する情報公開日前後で変動が見られます。センサーの3389/TCP宛にパケットを送信したIPアドレス上で、未知のマルウエアがスキャン活動をしていた事例も確認されました。

クリックすると拡大されます