STOP! パスワード使い回し! ~知っておきたい、パスワードの危険な落とし穴とその対策~

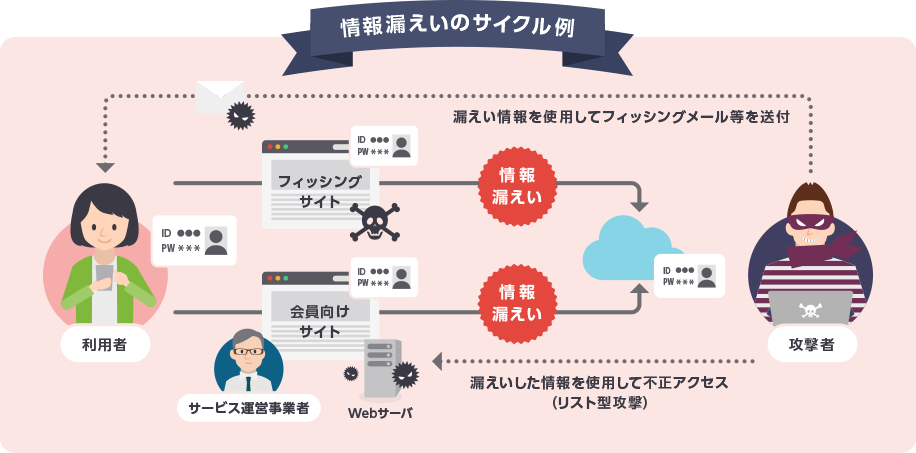

インターネット上のサービスを利用する際に入力するアカウントIDとパスワードを「認証情報」と言います。この認証情報が漏えいし、悪用されるといった事件が国内外で後を絶ちません。

同一の認証情報を複数のインターネットサービスで使い回していると、どれか1つのサービスから認証情報が漏えいした際に、他のサービスにも不正にアクセスされ、被害に遭う恐れがあります。

そうした事態を避けるためには、どのような点に注意すればよいのでしょうか。ここでは、安全なパスワードの設定や、インターネットサービスで提供されているセキュリティ機能の活用など、被害のリスクを減らすための方法と対策をご紹介します。

攻撃者がパスワードをどこから盗み出し、どのように悪用するのか、まずは情報漏えいのしくみを知っておきましょう。

|

|

|

|

単語や生年月日など、短くて単純なパスワードは、攻撃者に簡単に推測されてしまいます。次のような例を参考にして、安全なパスワードを設定しましょう。

|

安全なパスワードの条件 |

| □ パスワードの文字列は、長めにする(12文字以上を推奨) | |

| □ インターネットサービスで利用できる様々な文字種(大小英字、数字、記号)を組み合わせると、より強固になる | |

| □ 推測されやすい単語、生年月日、数字、キーボードの配列順などの単純な文字の並びやログインIDは避ける | |

| □ 他のサービスで使用しているパスワードは使用しない | |

これまでは、英大文字・小文字、数字に加えて記号を混ぜ込むことが多々推奨されてきました。しかし、「アルファベットを数字や記号に置き換える」等の方法では、憶えやすさが損なわれたり(※後述のコラムを参照)、「p@ssword」(aをアットマーク「@」に置き換え)のような置き換えの場合、辞書攻撃であらかじめ推測されている恐れがあります。したがって、現在では、これまでの方法より数文字でも多くの文字を使うことが望ましいと考えられています。

例えば、8文字で英大小文字+数字+記号(94種0.6京通り)をすべて使っても、解読コストの視点から考えると安価なため、容易に解読が可能となりますが、記号を使わない12文字以上であれば英小文字+数字だけ(36種473京通り)でも解読コストは高くなり[1]、一定の強度を保てると推測できます。

特定のアルファベットを記号に置き換えたり、意味のない文字列を覚えるよりも、元々意味のある単語の方が記憶しやすいと考えた場合、

[ 英単語 ]+[ 好きな日本語のローマ字 ]+[ 英単語 ]+[ 英単語 ]…

のように、単語は辞書からランダムに選んだり、日本語の好きな言葉をローマ字にすることで、記憶しやすく、また文字数の長いパスワードが生成できます。

利用するサービスによって文字数に上限や英大文字・小文字、数字、記号を必ず加えるなどの制限がある場合は、その制限内で複雑かつ他のサービスで使用していないパスワードを設定しましょう。

コラム1:キャッシュレス社会実現に向けて考えておきたいこと

今回の消費税率改定では、増税や軽減税率の他にも注目されている取組みがあることはご存知でしょうか? それはキャッシュレス・ポイント還元事業という取組みです。この取組みは、消費税率引上げ後の9カ月間に限り、中小・小規模事業者によるキャッシュレス手段を使ったポイント還元を政府が支援する事業です。[1-1]

そもそも、キャッシュレスとは必ずしも共通的に認識されている定義があるわけではありませんが、経済産業省によると『「物理的な現金(紙幣・硬貨)を使用しなくても活動できる状態」を指し、具体的な手段として「クレジットカード」、「電子マネー」、「デビットカード」、スマートフォンを使った「QRコード」などの種類がある』と説明されています。[1-2]最近、CM等で目にする機会が多くなった「〇〇Pay」もキャッシュレスに該当します。

つまり、消費税率引き上げ後、一定期間(2019年10月~2020年6月)に限りますが、クレジットカード、デビットカード、電子マネー、QRコードなど物理的な現金(紙幣・硬貨)を使用しない電子的な決済手段を用いた場合、利用者は利用額などに応じてお店からポイントの還元を受けることができ、還元を受けたポイントは原則、支払に充当することができます。

ここでひとつ考えておきたいことは、キャッシュレスにおける不正利用の問題です。 ひとくちに不正利用といっても①登録したアカウントが第三者によって不正に利用される場合と、②第三者によってアカウントが不正に作成され、悪用される場合の2つが考えられます。後者は利用者の意思に反する不正契約にあたるため、今回は触れませんが、前者はアカウント管理という観点から利用者自身での対策も非常に重要となります。

最近ではスマートフォンの普及により、キャッシュレスを実現する媒体としてスマートフォンが活用されるようになりました。 スマートフォンを活用する場合、端末内にキャッシュレスサービスのアプリケーションをインストールし、利用者ごとに発行されるアカウントを登録する必要があります。アカウントに対してはあらかじめ、クレジットカード番号や銀行口座、店頭などで入金した現金(残高)などの情報を紐づけ、アプリケーションと連動することによってスマートフォンでの決済を可能とします。また、今回のキャッシュレス・ポイント還元事業の特徴であるポイントの情報も同様に紐づけられれることから、スマートフォンでポイント残高を確認したり、値引きや商品との交換を受けることができます。

一見すると現金を持ち歩く必要がなく、スマートフォンで決済できるキャッシュレスは非常に便利な仕組みですが、実現するためには個人情報はもとより財産など様々な情報がアカウントに紐づいていることがわかります。言い換えれば、万が一、キャッシュレス決済に用いるアカウントが第三者の手に渡ってしまった場合、自身のお金やポイントなどが不正に利用される危険もあります。

キャッシュレス・ポイント還元事業の推進によりこれまで利用していなかった人も含めて今後、多くの方々がキャッシュレスを利用することが予想されます。こうした動きは生産性や利便性の向上が見込まれる反面、利用者はアカウントの不正利用というリスクがともなっていることを認識したうえで利用する必要があります。今回を機に利用者ひとりひとりが(キャッシュレス決済に用いるアカウント以外も含めて)アカウント管理の在り方について見直してみてはいかがでしょうか。

| [1-1] | 一般社団法人キャッシュレス推進協議会 |

|

キャッシュレス・ポイント還元事業 https://cashless.go.jp/ |

|

| [1-2] | 経済産業省 |

|

キャッシュレス https://www.meti.go.jp/policy/mono_info_service/cashless/index.html |

コラム2:安全なパスワードって?~米FTCの記事とNISTの文書から考える~

パスワードに関連する攻撃として、単語や人名などをあらかじめ辞書形式にしてログイン試行を行う、辞書攻撃という手法があります。これに使われる辞書データには、一般的な英単語や、推測されやすいパスワード(例:123456、password)が登録されているため、この攻撃への対策として、いくつかの英字を数字や記号に置き換える対策方法が紹介されることがあります(例:p@ssword)。

ところが、攻撃者はこうした対策を見越して、ひとつの単語につき、バリエーションの違う候補(p@ssword,passw@rd,pa$$word)を辞書に登録する恐れがあるため、簡単な置き換えだけでは不十分と言えます。

このような簡単な置き換えのほか、パスワードの設定・運用の甘さによって、攻撃者に推測されやすくなることを示した実験について、米連邦取引委員会(FTC:FEDERAL TRADE COMMISSION)のLorrie Cranor氏が2016年のブログで紹介しています[2-1]。

ノースカロライナ大学で実施されたこの実験は、1万以上のアカウントパスワードをもとに行われ、3ヶ月ごとに求められる定期変更によって設定されるパスワードの履歴から、次に設定されるパスワードを推測できるかというものでした。その結果、パスワードの定期変更によりパスワードの変更パターンが定型化してしまい、攻撃者に推測されやすいパスワードとなってしまうことが明らかになりました。加えて、何らかの方法で一度漏えいしたパスワードを攻撃者が知った場合、被験者の17%が変更後のパスワードを推測されてしまったと述べられています。

このように、「パスワードは定期変更で変えているので、使い回しはしていない」と思っていても、わずか数文字程度を入れ変えた数パターンのパスワードは、いずれ攻撃者に推測されてしまう恐れがあると思われます。

ところで、こうした数字や記号の入れ替えによるパターン化は、サービス提供側で文字数の上限(8文字や12文字、16文字など)が設定されていることも要因となっていると考えられます。

米国立標準技術研究所(NIST)は2017年12月に公開した「デジタル認証のガイドライン(DRAFT Special Publication800-63B Digital Identity Guidelines)」[2-2]のドラフトにおいて、サービス提供側へのパスワード提供に関する要件として、ユーザが選択した場合、「少なくとも64文字の長さを選択できるよう許可すべき」と言及しました。

ユーザの希望に応じて、サービス提供側の文字数上限が広がることで、数字や記号にとらわれず、もっと多くの単語を組み入れることが可能になり、例えば、自分が好きな単語を3、4個組み合わせた、より記憶しやすく長いパスワードを作成することができます。

独立行政法人情報処理推進機構(IPA)が2013年に公開した「情報漏えいを防ぐためのモバイルデバイス等設定マニュアル」[1]において「パスワード解読の想定コスト例(表3)」が示されています。これによると、たとえ英小文字、数字のみのパスワードであったとしても、12文字以上の場合、英大文字・小文字、数字、記号を組み合わせた8文字のパスワードよりも計算コストは数百倍かかると推測されています。

前述のNISTの文書においても付録Aにて「パスワードの長さはパスワードの強度を特徴づける主要な要因である」と触れられています。

引き続き、パスワードの設定において、文字、数字を組み合わせる方法も有効ですが、限定された文字数内での記号、数字の強制使用が、「数個のパリエーションの使いまわし」という”隠れパスワード使いまわし”を生み出す恐れがあるため、「覚えやすく、使い回しにならない長いパスワード」をユーザが作りやすくなるよう、サービス提供側がNIST文書等を参考にシステムを運用いただく必要があるといえます。

| [2-1] | FEDERAL TRADE COMMISION(FTC) |

|

Time to rethink mandatory password changes https://www.ftc.gov/news-events/blogs/techftc/2016/03/time-rethink-mandatory-password-changes |

|

| [2-2] | National Institute of Standards and Technology(NIST) |

|

NIST Special Publication 800-63B https://openid-foundation-japan.github.io/800-63-3-final/sp800-63b.ja.html |

サービスごとに複雑なパスワードをいくつも作成していると、設定した内容を忘れてしまう可能性があります。次のような方法を参考に、適切に管理しましょう。

インターネットサービスによっては、安全に利用するために役立つさまざまなセキュリティ機能が提供されています。どのような機能があるのかを事前に確認し、積極的に活用しましょう。

| □ |

ワンタイムパスワードなどの2段階認証機能を活用する |

|

より強固なセキュリティ対策として、携帯電話やトークンなどを使用したワンタイムパスワードがあります。ワンタイムパスワードによる2段階認証は、アカウントIDとパスワードによる認証に加えて、ログイン時に一定時間だけ有効なパスワードを使用してログインを行う仕組みです。ワンタイムパスワードは毎回変化するため、再利用できず不正なアクセスを防げます。 |

| □ |

「ID・パスワードを忘れた場合」からパスワードを再設定する |

|

万が一パスワードを忘れてしまったら、多くのインターネットサービスの場合、ログイン画面には「パスワードを忘れた場合」、「パスワードをお忘れの方」といった案内リンクが用意されており、パスワードの再設定方法を教えてくれます。このような方法を利用することで、簡単にパスワードを再設定し、ログインすることができます。 |

参考情報

| [1] | IPA 独立行政法人情報処理推進機構 |

|

「情報漏えいを防ぐためのモバイルデバイス等設定マニュアル」 https://www.ipa.go.jp/security/ipg/documents/dev_setting_crypt.html |