各位

https://www.jpcert.or.jp/at/2023/at230029.html

** 公開: 2023年11月16日 ****************

複数の被害組織での調査や攻撃活動の追跡が並行して行われており、今後、記載したもの以外の製品の脆弱性や通信先等のインディケータ情報を追記、更新する見込みですので、今後の情報更新もご確認ください。

**************************************************

I. 概要JPCERT/CCは、2022年5月以降におけるArray Networks Array AGシリーズの脆弱性を悪用する標的型サイバー攻撃に対する侵害調査を進めてきました。

Array Networks Array AGシリーズの脆弱性を悪用する複数の標的型サイバー攻撃活動に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230020.html

JPCERT/CCでは注意喚起に対するフィードバックや、サイバーセキュリティ協議会の活動を通じて、注意喚起に掲載した攻撃活動に関連すると考えられる活動を認識しました。「II. 攻撃活動の概要」の概要やインディケータ情報をもとに、侵害調査や、「III. 対象および対策」をもとに悪用が確認されている脆弱性への対応等の対策を進めることを推奨します。

II. 攻撃活動の概要サイバーセキュリティ協議会の活動などを通じて、JPCERT/CCが確認している攻撃に関する情報を掲載します。次の情報を参考に、該当する製品を利用している場合は、脆弱性を悪用する攻撃を受けたかどうか、または既知の悪性の通信元からのアクセスが無いかなどを調査することを推奨します。ただし、今後の調査によりさらに別の製品の脆弱性を悪用する攻撃が確認される可能性があるため、今後の情報更新もご確認ください。

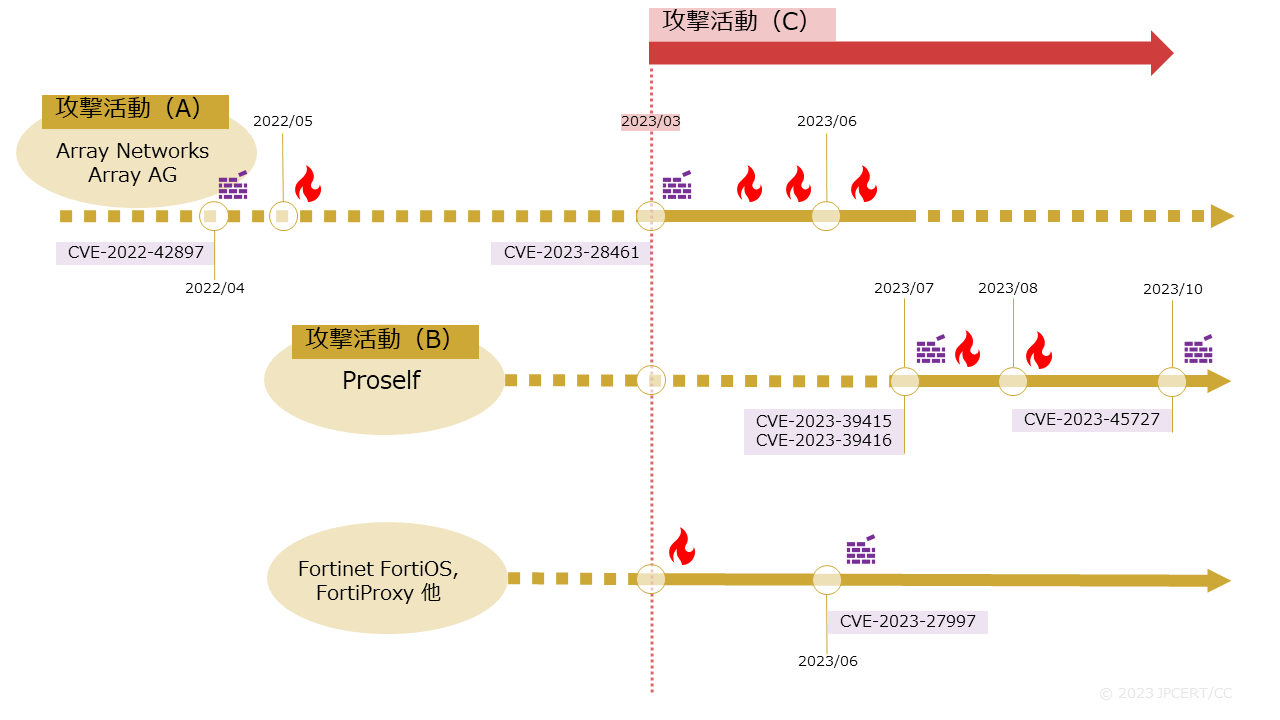

〇 攻撃活動(A):Array Networks Array AGシリーズの脆弱性を悪用する攻撃活動

攻撃の概要や確認されたインディケータ情報については、下記注意喚起をご覧ください。

攻撃時期:2022年5月以降

Array Networks Array AGシリーズの脆弱性を悪用する複数の標的型サイバー攻撃活動に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230020.html

〇 攻撃活動(B):Proselfの複数の脆弱性を悪用する攻撃活動

攻撃の概要や確認されたインディケータ情報については、下記注意喚起をご覧ください。

攻撃時期:2023年7月以降

Proselfの認証バイパスおよびリモートコード実行の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230014.html

攻撃時期:2023年8月以降

ProselfのXML外部実体参照(XXE)に関する脆弱性を悪用する攻撃の注意喚起

https://www.jpcert.or.jp/at/2023/at230022.html

〇 攻撃活動(C):Array Networks Array AGシリーズ、Proself、Fortinet FortiOSおよびFortiProxy製品のいずれかの利用組織を狙う攻撃活動

これらの製品を利用している組織は、後述する脆弱性の修正の適用有無に関わらず、次のインディケータ情報をもとに該当のIPアドレスからアクセスがないか調査をしてください。

攻撃時期:2023年3月以降

インディケータ情報:不正アクセス元のIPアドレス

- 154[.]31[.]112[.]129

- 173[.]249[.]201[.]243

- 35[.]229[.]146[.]251

- 45[.]32[.]49[.]130

- 45[.]32[.]252[.]239

- 45[.]66[.]217[.]106

- 45[.]32[.]33[.]120

- 95[.]85[.]91[.]15

- 139[.]162[.]127[.]90

- 167[.]71[.]207[.]51

- 176[.]97[.]70[.]81

- 194[.]102[.]36[.]128

インディケータ情報:ネットワーク内部からの接続先IPアドレス

- 45[.]66[.]217[.]106

- 95[.]85[.]91[.]15

- 207[.]148[.]97[.]235

- 45[.]77[.]12[.]212

[図1: 攻撃活動の概要]

III. 対象および対策攻撃活動で悪用されたとみられる脆弱性の影響を受ける対象製品およびバージョンは次のとおりです。ただし、Fortinet製品に関しては記載以外の製品の脆弱性が悪用された可能性も含め特定はできていません。該当する製品を利用している場合、脆弱性への対策を実施いただくとともに、今後新たな脆弱性が公開された場合も迅速に対策を適用できるよう備えていただくことを推奨します。

ただし、前述のとおり、今後の調査によりさらに別の製品の脆弱性を悪用した攻撃が確認され、対象が広がる可能性がありますので、今後の情報更新もご確認ください。

〇 Array Networks Array AGシリーズの複数の脆弱性(CVE-2022-42897、CVE-2023-28461)

- Array Networks Array AGシリーズ

ArrayOS AG 9.4.0.481およびそれ以前の9系のバージョン

Array Networks

Array Networks Security Advisory: Remote Injection Vulnerability in Array VPN Product (ID-119617).

https://support.arraynetworks.net/prx/001/http/supportportal.arraynetworks.net/documentation/FieldNotice/Array_Networks_Security_Advisory_Remote_Injection_Vulnerability_in_Array_VPN_Product_ID-11961_%20V2.0.pdf

Array Networks

Array Networks Security Advisory: Arbitrary File Read Vulnerability in Array AG/vxAG

https://support.arraynetworks.net/prx/001/http/supportportal.arraynetworks.net/documentation/FieldNotice/Array_Networks_Security_Advisory_for_Remote_Code_Execution_Vulnerability_AG.pdf

〇 Proselfの複数の脆弱性(CVE-2023-39415、CVE-2023-45727)

- Proself Enterpriseエディション Ver5.62およびそれ以前

- Proself StandardエディションVer5.62およびそれ以前

- Proself Gateway Edition Ver1.65およびそれ以前

- Proself Mail Sanitize Edition Ver1.08およびそれ以前

株式会社ノースグリッド

Proself Enterprise Edition Ver5.63 リリースノート

https://www.proself.jp/txt/ReleaseNotes5E.txt

株式会社ノースグリッド

Proself Standard Edition Ver5.63 リリースノート

https://www.proself.jp/txt/ReleaseNotes5.txt

株式会社ノースグリッド

Proself Gateway Edition Ver1.66 リリースノート

https://www.proself.jp/txt/ReleaseNotes5GW.txt

株式会社ノースグリッド

アップデート

https://www.proself.jp/download/list/#update

〇 Fortinet FortiOSおよびFortiProxyの脆弱性(CVE-2023-27997)

- FortiOS-6K7K version 7.0.10、7.0.5

- FortiOS-6K7K version 6.4.12、6.4.10、6.4.8、6.4.6、6.4.2

- FortiOS-6K7K version 6.2.9から6.2.13まで

- FortiOS-6K7K version 6.2.6から6.2.7まで

- FortiOS-6K7K version 6.2.4

- FortiOS-6K7K version 6.0.12から6.0.16まで

- FortiOS-6K7K version 6.0.10

- FortiProxy version 7.2.0から7.2.3まで

- FortiProxy version 7.0.0から7.0.9まで

- FortiProxy version 2.0.0から2.0.12まで

- FortiProxy 1.2すべてのバージョン

- FortiProxy 1.1すべてのバージョン

- FortiOS version 7.2.0から7.2.4まで

- FortiOS version 7.0.0から7.0.11まで

- FortiOS version 6.4.0から6.4.12まで

- FortiOS version 6.2.0から6.2.13まで

- FortiOS version 6.0.0から6.0.16まで

Fortinet

FortiOS & FortiProxy - Heap buffer overflow in sslvpn pre-authentication

https://www.fortiguard.com/psirt/FG-IR-23-097

Fortinet製品に関しては、掲載している脆弱性(CVE-2023-27997)だけでなく他の脆弱性が悪用された可能性もあります。

今回の件につきまして提供いただける情報がございましたら、JPCERT/CCまでご連絡ください。

==============================

一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)

早期警戒グループ

Email:ew-info@jpcert.or.jp

JPCERT-AT-2023-0029

JPCERT/CC

2023-11-16

JPCERT/CC Alert 2023-11-16

日本の組織を標的にした外部からアクセス可能なIT資産を狙う複数の標的型サイバー攻撃活動に関する注意喚起https://www.jpcert.or.jp/at/2023/at230029.html

** 公開: 2023年11月16日 ****************

複数の被害組織での調査や攻撃活動の追跡が並行して行われており、今後、記載したもの以外の製品の脆弱性や通信先等のインディケータ情報を追記、更新する見込みですので、今後の情報更新もご確認ください。

**************************************************

I. 概要JPCERT/CCは、2022年5月以降におけるArray Networks Array AGシリーズの脆弱性を悪用する標的型サイバー攻撃に対する侵害調査を進めてきました。

Array Networks Array AGシリーズの脆弱性を悪用する複数の標的型サイバー攻撃活動に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230020.html

JPCERT/CCでは注意喚起に対するフィードバックや、サイバーセキュリティ協議会の活動を通じて、注意喚起に掲載した攻撃活動に関連すると考えられる活動を認識しました。「II. 攻撃活動の概要」の概要やインディケータ情報をもとに、侵害調査や、「III. 対象および対策」をもとに悪用が確認されている脆弱性への対応等の対策を進めることを推奨します。

II. 攻撃活動の概要サイバーセキュリティ協議会の活動などを通じて、JPCERT/CCが確認している攻撃に関する情報を掲載します。次の情報を参考に、該当する製品を利用している場合は、脆弱性を悪用する攻撃を受けたかどうか、または既知の悪性の通信元からのアクセスが無いかなどを調査することを推奨します。ただし、今後の調査によりさらに別の製品の脆弱性を悪用する攻撃が確認される可能性があるため、今後の情報更新もご確認ください。

〇 攻撃活動(A):Array Networks Array AGシリーズの脆弱性を悪用する攻撃活動

攻撃の概要や確認されたインディケータ情報については、下記注意喚起をご覧ください。

攻撃時期:2022年5月以降

Array Networks Array AGシリーズの脆弱性を悪用する複数の標的型サイバー攻撃活動に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230020.html

〇 攻撃活動(B):Proselfの複数の脆弱性を悪用する攻撃活動

攻撃の概要や確認されたインディケータ情報については、下記注意喚起をご覧ください。

攻撃時期:2023年7月以降

Proselfの認証バイパスおよびリモートコード実行の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230014.html

攻撃時期:2023年8月以降

ProselfのXML外部実体参照(XXE)に関する脆弱性を悪用する攻撃の注意喚起

https://www.jpcert.or.jp/at/2023/at230022.html

〇 攻撃活動(C):Array Networks Array AGシリーズ、Proself、Fortinet FortiOSおよびFortiProxy製品のいずれかの利用組織を狙う攻撃活動

これらの製品を利用している組織は、後述する脆弱性の修正の適用有無に関わらず、次のインディケータ情報をもとに該当のIPアドレスからアクセスがないか調査をしてください。

攻撃時期:2023年3月以降

インディケータ情報:不正アクセス元のIPアドレス

- 154[.]31[.]112[.]129

- 173[.]249[.]201[.]243

- 35[.]229[.]146[.]251

- 45[.]32[.]49[.]130

- 45[.]32[.]252[.]239

- 45[.]66[.]217[.]106

- 45[.]32[.]33[.]120

- 95[.]85[.]91[.]15

- 139[.]162[.]127[.]90

- 167[.]71[.]207[.]51

- 176[.]97[.]70[.]81

- 194[.]102[.]36[.]128

インディケータ情報:ネットワーク内部からの接続先IPアドレス

- 45[.]66[.]217[.]106

- 95[.]85[.]91[.]15

- 207[.]148[.]97[.]235

- 45[.]77[.]12[.]212

[図1: 攻撃活動の概要]

III. 対象および対策攻撃活動で悪用されたとみられる脆弱性の影響を受ける対象製品およびバージョンは次のとおりです。ただし、Fortinet製品に関しては記載以外の製品の脆弱性が悪用された可能性も含め特定はできていません。該当する製品を利用している場合、脆弱性への対策を実施いただくとともに、今後新たな脆弱性が公開された場合も迅速に対策を適用できるよう備えていただくことを推奨します。

ただし、前述のとおり、今後の調査によりさらに別の製品の脆弱性を悪用した攻撃が確認され、対象が広がる可能性がありますので、今後の情報更新もご確認ください。

〇 Array Networks Array AGシリーズの複数の脆弱性(CVE-2022-42897、CVE-2023-28461)

- Array Networks Array AGシリーズ

ArrayOS AG 9.4.0.481およびそれ以前の9系のバージョン

Array Networks

Array Networks Security Advisory: Remote Injection Vulnerability in Array VPN Product (ID-119617).

https://support.arraynetworks.net/prx/001/http/supportportal.arraynetworks.net/documentation/FieldNotice/Array_Networks_Security_Advisory_Remote_Injection_Vulnerability_in_Array_VPN_Product_ID-11961_%20V2.0.pdf

Array Networks

Array Networks Security Advisory: Arbitrary File Read Vulnerability in Array AG/vxAG

https://support.arraynetworks.net/prx/001/http/supportportal.arraynetworks.net/documentation/FieldNotice/Array_Networks_Security_Advisory_for_Remote_Code_Execution_Vulnerability_AG.pdf

〇 Proselfの複数の脆弱性(CVE-2023-39415、CVE-2023-45727)

- Proself Enterpriseエディション Ver5.62およびそれ以前

- Proself StandardエディションVer5.62およびそれ以前

- Proself Gateway Edition Ver1.65およびそれ以前

- Proself Mail Sanitize Edition Ver1.08およびそれ以前

株式会社ノースグリッド

Proself Enterprise Edition Ver5.63 リリースノート

https://www.proself.jp/txt/ReleaseNotes5E.txt

株式会社ノースグリッド

Proself Standard Edition Ver5.63 リリースノート

https://www.proself.jp/txt/ReleaseNotes5.txt

株式会社ノースグリッド

Proself Gateway Edition Ver1.66 リリースノート

https://www.proself.jp/txt/ReleaseNotes5GW.txt

株式会社ノースグリッド

アップデート

https://www.proself.jp/download/list/#update

〇 Fortinet FortiOSおよびFortiProxyの脆弱性(CVE-2023-27997)

- FortiOS-6K7K version 7.0.10、7.0.5

- FortiOS-6K7K version 6.4.12、6.4.10、6.4.8、6.4.6、6.4.2

- FortiOS-6K7K version 6.2.9から6.2.13まで

- FortiOS-6K7K version 6.2.6から6.2.7まで

- FortiOS-6K7K version 6.2.4

- FortiOS-6K7K version 6.0.12から6.0.16まで

- FortiOS-6K7K version 6.0.10

- FortiProxy version 7.2.0から7.2.3まで

- FortiProxy version 7.0.0から7.0.9まで

- FortiProxy version 2.0.0から2.0.12まで

- FortiProxy 1.2すべてのバージョン

- FortiProxy 1.1すべてのバージョン

- FortiOS version 7.2.0から7.2.4まで

- FortiOS version 7.0.0から7.0.11まで

- FortiOS version 6.4.0から6.4.12まで

- FortiOS version 6.2.0から6.2.13まで

- FortiOS version 6.0.0から6.0.16まで

Fortinet

FortiOS & FortiProxy - Heap buffer overflow in sslvpn pre-authentication

https://www.fortiguard.com/psirt/FG-IR-23-097

Fortinet製品に関しては、掲載している脆弱性(CVE-2023-27997)だけでなく他の脆弱性が悪用された可能性もあります。

今回の件につきまして提供いただける情報がございましたら、JPCERT/CCまでご連絡ください。

==============================

一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)

早期警戒グループ

Email:ew-info@jpcert.or.jp