各位

https://www.jpcert.or.jp/at/2021/at210049.html

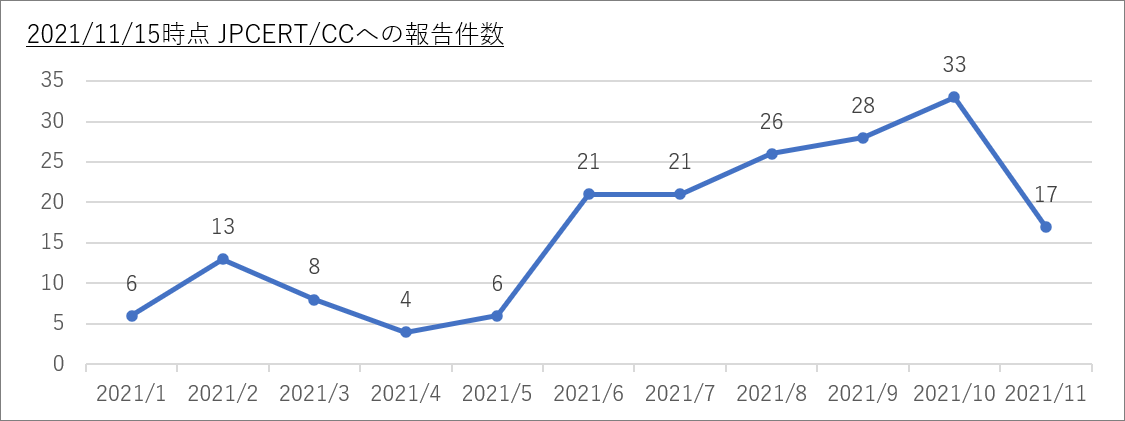

I. 概要Webメールサービスのアカウント情報の詐取を目的としたフィッシングの被害に関するJPCERT/CCへの報告が増加しています。こうした攻撃は2020年初頭から確認されていますが、2021年6月以降に報告件数が増加しています。

[図1:Webメールサービスのアカウントを標的としたフィッシングに関する報告件数]

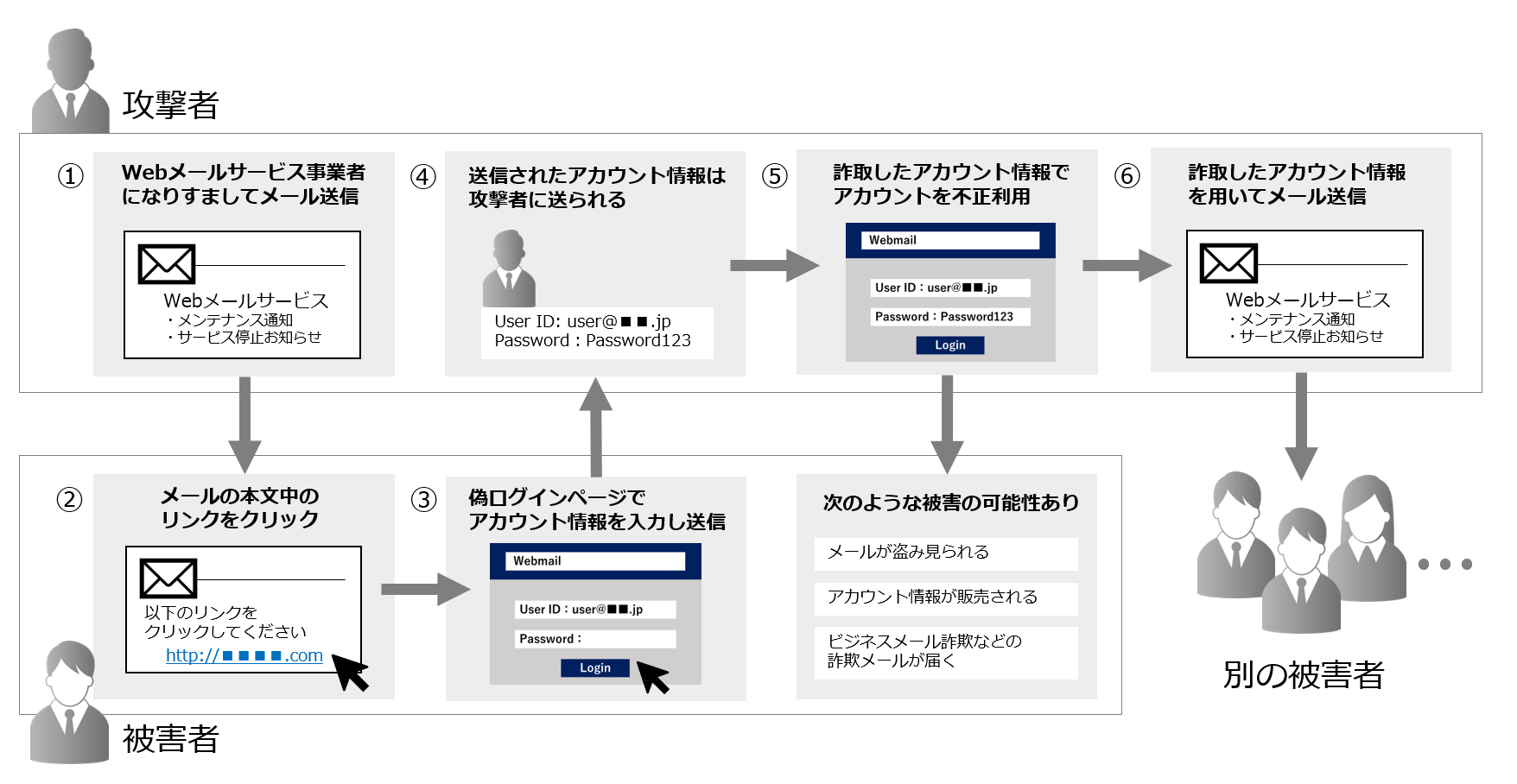

Webメールサービスのメンテナンスやお知らせなどをかたったメールが送られており、メールの本文中のリンクへ接続すると、同サービスのログイン画面になりすましたサイトに誘導されます。そのサイトでメールアドレスとパスワードなどを入力して情報を送信すると、攻撃者にアカウント情報が詐取されます。また、詐取されたアカウント情報は、別のフィッシングメールを送るための踏み台として攻撃者に悪用され、さらなる攻撃が展開されます。

[図2:攻撃の流れや手法のイメージ図]

こうした状況から、被害の拡大を防ぐため、攻撃手法や被害を受けた場合の影響を解説するとともに、被害を未然に防ぐ対策や、被害を受けてしまった場合の事後対応に関する情報をまとめました。

II. 攻撃手法攻撃者は、Webメールサービスのアカウント情報の詐取を目的として、サービス事業者になりすましたメールを送り、メールの受信者をフィッシングサイトに誘導します。ここでは、これまで確認されているメールの件名や本文、フィッシングサイトの特徴などを紹介します。

<メールの件名や本文>

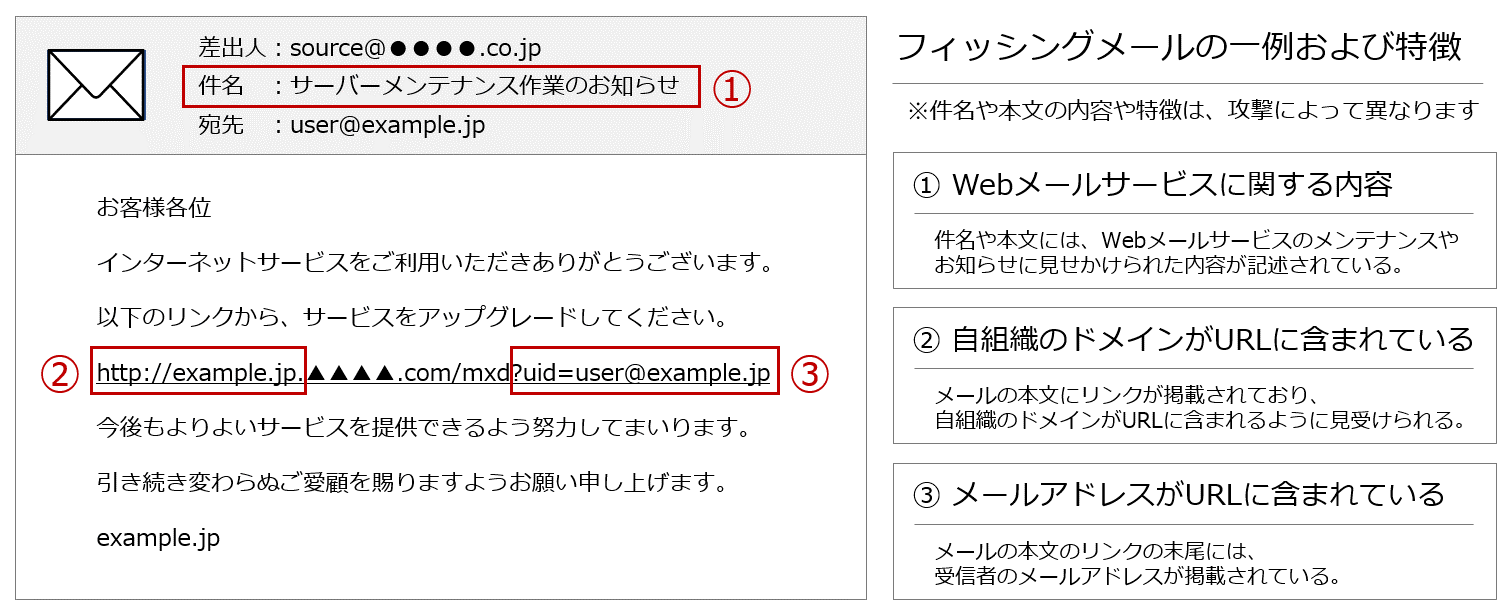

メールの件名や本文は、Webメールサービスに関する通知をかたった内容です。本文中にはアクセスを促す内容が日本語で記述されています。

[図3:フィッシングメール(例)のイメージ図]

2021年11月に確認したメールの件名の一例です。

- メールプラン、セキュリティ強化第2弾リリースのお知らせ

- メールボックスの割り当てを更新する - [受信者メールアドレス]

- 削除のフラグが立てられたアカウント

- [通知 ] 受信メールの配信が一時停止されました-(受信者メールアドレス)

- 【重要】サービス停止のお知らせ - [受信者メールアドレス]

- 【重要】2021年11月8日(月)のサービス復旧のお知らせ。

- 【サーバーアップグレード】メンテナンス作業のお知らせ(2021年11月02日)

メールの本文中に含まれるリンクには、受信者のメールアドレスが含まれていることが多く、アクセスすると、メールアドレスがすでに入力された状態のフィッシングサイトに誘導されます。リンクに接続すると、URLに含まれるメールアドレスが有効であるという情報が攻撃者に知られてしまうため、URLへのアクセスはしないよう注意してください。

<メールの送信元および送信先>

フィッシングメールの送信先は企業、学校、一般個人など多岐にわたっており、標的を絞らずに無差別に攻撃していると考えられます。メールの送信元としては、こうしたフィッシング詐欺の手口によって詐取された被害者のメールアカウントが悪用されています。

<フィッシングサイトの特徴>

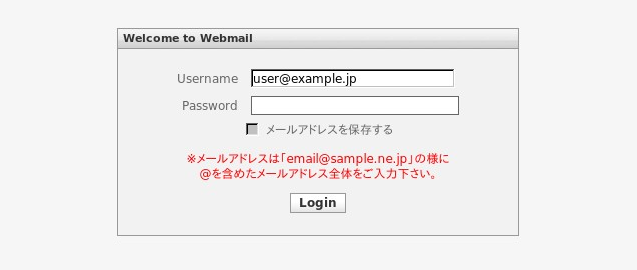

メールの本文中のリンクに接続すると、主に汎用的なWebメールサービスや一部のプロバイダーメールサービスになりすましたサイトのログイン画面が表示されます。サイトにメールアドレスとパスワードを入力しLoginを押すと、その情報が攻撃者に詐取されます。

[図4:フィッシングサイトのログイン画面の一例]

ログイン画面のユーザー名の部分に、メールの受信者のメールアドレスが入力されているのが特徴です。あたかも過去にログインしたことがあるページであると思わせるための手法と考えられます。

また、フィッシングサイトとして、改ざんされた正規のサイトに設置されたページが使われるケースも多く、セキュリティ製品のフィルタリング機能などでサイトへの接続がブロックされず、サイトへ接続できてしまう可能性が高いと考えられます。

III. 影響フィッシングサイトで盗まれたメールアカウントは、攻撃者によってさらなるフィッシングメールの送信元として悪用されます。

送信元として悪用されるまでの期間はおよそ1-2日程度と非常に短く、悪用されてから被害に気が付いたという報告もあります。こういった手法は「ラテラルフィッシング」と呼ばれており、アカウント詐取被害が増えるほど、より攻撃者のメール配信能力が強化される特徴があります。

そのほか、メールアカウントでメールが盗み見られる、アカウント情報が売買される、ビジネスメール詐欺などの他の攻撃の発端となるなどの可能性があります。

IV. 対策一般的なフィッシングの対策と同様、次のような対策の徹底を推奨します。また、このようなメールに注意するよう、組織内などでの注意の呼びかけをご検討ください。

(1) メールの文中のリンクは安易にクリックしない

- リンク先がログイン画面となるものは危険なサイトと考え、パスワードなどを入力しない

(2) 正しいドメイン名を確認し、ブックマークから接続する

- オンラインサービス初回利用時に、ブラウザーのブックマークなどに登録し、利用時にはブックマークから接続するよう心掛ける

フィッシング対策協議会

利用者向けフィッシング詐欺対策ガイドライン 2021年度版

https://www.antiphishing.jp/report/consumer_antiphishing_guideline_2021.pdf

V. 事後対応こうしたフィッシングの被害を受けたことに気が付くタイミングとして、次のような状況が考えられます。

- (1) サイトに認証情報を入力した後、期待した手続き画面に進まなかった

- (2) サイトに認証情報を入力するもエラーでログインできなかった

- (3) メールアカウントから心当たりのないメールが送信されている

こうした状況を確認している場合、第三者にアカウント情報が詐取されている、あるいはアカウントが侵害されている可能性が考えられることから、被害の最小化のため、次のような対応をご検討ください。

- (1) アカウントのパスワードを変更し、多要素認証の導入を検討する

- (2) 同じパスワードで登録している別サービスのアカウントのパスワードを変更する

- (3) サービス事業者などへ連絡および相談する

JPCEET/CCではメールの送信元として悪用されるメールアドレスやフィッシングサイトに関する情報を収集しています。フィッシングメールを受信した場合は次のフォームにてご連絡いただけますと幸いです。

JPCERT/CC

インシデントの報告(Webフォーム)

https://form.jpcert.or.jp/

VI. 参考情報

フィッシング対策協議会

フィッシングとは

https://www.antiphishing.jp/consumer/abt_phishing.html

JPCERT/CC

STOP! パスワード使い回し!

https://www.jpcert.or.jp/pr/stop-password.html

今回の件につきまして提供いただける情報がございましたら、JPCERT/CCまでご連絡ください。

==============================

一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)

早期警戒グループ

Email:ew-info@jpcert.or.jp

JPCERT-AT-2021-0049

JPCERT/CC

2021-11-16

JPCERT/CC Alert 2021-11-16

Webメールサービスのアカウントを標的としたフィッシングに関する注意喚起https://www.jpcert.or.jp/at/2021/at210049.html

I. 概要Webメールサービスのアカウント情報の詐取を目的としたフィッシングの被害に関するJPCERT/CCへの報告が増加しています。こうした攻撃は2020年初頭から確認されていますが、2021年6月以降に報告件数が増加しています。

[図1:Webメールサービスのアカウントを標的としたフィッシングに関する報告件数]

Webメールサービスのメンテナンスやお知らせなどをかたったメールが送られており、メールの本文中のリンクへ接続すると、同サービスのログイン画面になりすましたサイトに誘導されます。そのサイトでメールアドレスとパスワードなどを入力して情報を送信すると、攻撃者にアカウント情報が詐取されます。また、詐取されたアカウント情報は、別のフィッシングメールを送るための踏み台として攻撃者に悪用され、さらなる攻撃が展開されます。

[図2:攻撃の流れや手法のイメージ図]

こうした状況から、被害の拡大を防ぐため、攻撃手法や被害を受けた場合の影響を解説するとともに、被害を未然に防ぐ対策や、被害を受けてしまった場合の事後対応に関する情報をまとめました。

II. 攻撃手法攻撃者は、Webメールサービスのアカウント情報の詐取を目的として、サービス事業者になりすましたメールを送り、メールの受信者をフィッシングサイトに誘導します。ここでは、これまで確認されているメールの件名や本文、フィッシングサイトの特徴などを紹介します。

<メールの件名や本文>

メールの件名や本文は、Webメールサービスに関する通知をかたった内容です。本文中にはアクセスを促す内容が日本語で記述されています。

[図3:フィッシングメール(例)のイメージ図]

2021年11月に確認したメールの件名の一例です。

- メールプラン、セキュリティ強化第2弾リリースのお知らせ

- メールボックスの割り当てを更新する - [受信者メールアドレス]

- 削除のフラグが立てられたアカウント

- [通知 ] 受信メールの配信が一時停止されました-(受信者メールアドレス)

- 【重要】サービス停止のお知らせ - [受信者メールアドレス]

- 【重要】2021年11月8日(月)のサービス復旧のお知らせ。

- 【サーバーアップグレード】メンテナンス作業のお知らせ(2021年11月02日)

メールの本文中に含まれるリンクには、受信者のメールアドレスが含まれていることが多く、アクセスすると、メールアドレスがすでに入力された状態のフィッシングサイトに誘導されます。リンクに接続すると、URLに含まれるメールアドレスが有効であるという情報が攻撃者に知られてしまうため、URLへのアクセスはしないよう注意してください。

<メールの送信元および送信先>

フィッシングメールの送信先は企業、学校、一般個人など多岐にわたっており、標的を絞らずに無差別に攻撃していると考えられます。メールの送信元としては、こうしたフィッシング詐欺の手口によって詐取された被害者のメールアカウントが悪用されています。

<フィッシングサイトの特徴>

メールの本文中のリンクに接続すると、主に汎用的なWebメールサービスや一部のプロバイダーメールサービスになりすましたサイトのログイン画面が表示されます。サイトにメールアドレスとパスワードを入力しLoginを押すと、その情報が攻撃者に詐取されます。

[図4:フィッシングサイトのログイン画面の一例]

ログイン画面のユーザー名の部分に、メールの受信者のメールアドレスが入力されているのが特徴です。あたかも過去にログインしたことがあるページであると思わせるための手法と考えられます。

また、フィッシングサイトとして、改ざんされた正規のサイトに設置されたページが使われるケースも多く、セキュリティ製品のフィルタリング機能などでサイトへの接続がブロックされず、サイトへ接続できてしまう可能性が高いと考えられます。

III. 影響フィッシングサイトで盗まれたメールアカウントは、攻撃者によってさらなるフィッシングメールの送信元として悪用されます。

送信元として悪用されるまでの期間はおよそ1-2日程度と非常に短く、悪用されてから被害に気が付いたという報告もあります。こういった手法は「ラテラルフィッシング」と呼ばれており、アカウント詐取被害が増えるほど、より攻撃者のメール配信能力が強化される特徴があります。

そのほか、メールアカウントでメールが盗み見られる、アカウント情報が売買される、ビジネスメール詐欺などの他の攻撃の発端となるなどの可能性があります。

IV. 対策一般的なフィッシングの対策と同様、次のような対策の徹底を推奨します。また、このようなメールに注意するよう、組織内などでの注意の呼びかけをご検討ください。

(1) メールの文中のリンクは安易にクリックしない

- リンク先がログイン画面となるものは危険なサイトと考え、パスワードなどを入力しない

(2) 正しいドメイン名を確認し、ブックマークから接続する

- オンラインサービス初回利用時に、ブラウザーのブックマークなどに登録し、利用時にはブックマークから接続するよう心掛ける

フィッシング対策協議会

利用者向けフィッシング詐欺対策ガイドライン 2021年度版

https://www.antiphishing.jp/report/consumer_antiphishing_guideline_2021.pdf

V. 事後対応こうしたフィッシングの被害を受けたことに気が付くタイミングとして、次のような状況が考えられます。

- (1) サイトに認証情報を入力した後、期待した手続き画面に進まなかった

- (2) サイトに認証情報を入力するもエラーでログインできなかった

- (3) メールアカウントから心当たりのないメールが送信されている

こうした状況を確認している場合、第三者にアカウント情報が詐取されている、あるいはアカウントが侵害されている可能性が考えられることから、被害の最小化のため、次のような対応をご検討ください。

- (1) アカウントのパスワードを変更し、多要素認証の導入を検討する

- (2) 同じパスワードで登録している別サービスのアカウントのパスワードを変更する

- (3) サービス事業者などへ連絡および相談する

JPCEET/CCではメールの送信元として悪用されるメールアドレスやフィッシングサイトに関する情報を収集しています。フィッシングメールを受信した場合は次のフォームにてご連絡いただけますと幸いです。

JPCERT/CC

インシデントの報告(Webフォーム)

https://form.jpcert.or.jp/

VI. 参考情報

フィッシング対策協議会

フィッシングとは

https://www.antiphishing.jp/consumer/abt_phishing.html

JPCERT/CC

STOP! パスワード使い回し!

https://www.jpcert.or.jp/pr/stop-password.html

今回の件につきまして提供いただける情報がございましたら、JPCERT/CCまでご連絡ください。

==============================

一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)

早期警戒グループ

Email:ew-info@jpcert.or.jp